早些时候已经有安全研究人员再次从英特尔系列处理器的管理引擎的驱动程序里面发现严重级别的安全漏洞。

由于该管理引擎的驱动程序本身就是个独立的操作系统,因此即使在关机通电状态下攻击者依然可发起攻击。

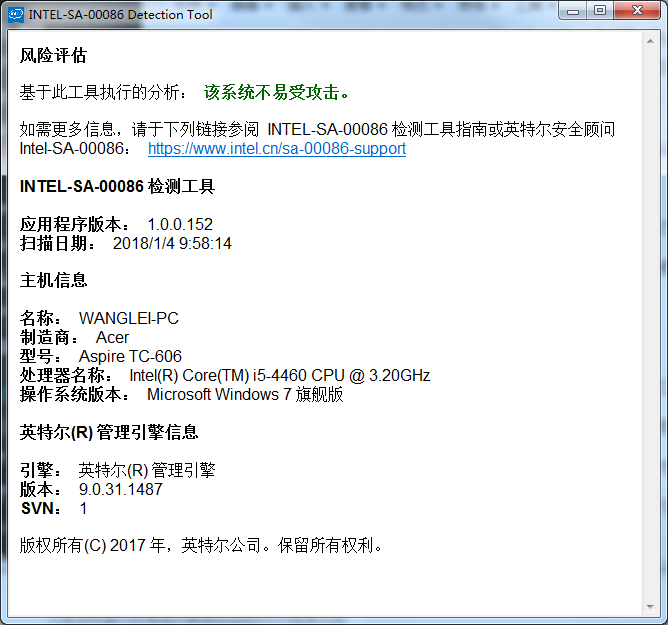

目前英特尔已经发布针对该管理引擎漏洞的安全检测工具,用户可以使用该工具检测自己的设备是否受威胁。

下载英特尔SA-00086检测工具:

Windows 10/8.1/7:https://downloadmirror.intel.com/27150/eng/SA00086_Windows.zip

适用于Linux操作系统:https://downloadmirror.intel.com/27150/eng/SA00086_Linux.tar.gz

Windows版使用指南:

下载压缩包后将其所有内容解压至桌面,然后运行DiscoveryTool.GUI文件夹下的Intel-SA-00086-GUI.exe。

打开该程序后将会自动检测设备所用的处理器及其驱动程序是否受到威胁,例如feeney 我的检测结果就是这样:

如何修改管理引擎中的漏洞:

英特尔发布的检测工具只能帮你检测设备是否受到漏洞的影响,但该工具并不能帮你直接更新或者修复漏洞。

目前该公司已经将相关的技术细节披露给主板制造商,因此用户需要等待主板制造商发布新版驱动才可修复。

如果你担心这个问题的话可以抽空去你的主板制造商网站查查,看看对应的型号有没有发布新版本驱动程序。

注:此引擎驱动程序并非 BIOS 的,如果你需要前往主板制造商网站下载最新版需要选择芯片组的驱动程序。

即使是关机状态亦可被攻击:

该管理引擎会随着用户启动设备时同步启动并且无法关闭,如果强制关闭则用户系统会在1 分钟内自动关闭。

但该管理引擎是个独立的操作系统因此只要通电即可操作,并不是非得用户系统启动后才能利用该管理引擎。

所以即使是设备已经关机但还保持通电状态那么攻击者就有机可乘,然后攻击者即可访问设备所在内部网络。

英特尔自己都承认这些漏洞甚至允许攻击者加载和执行用户以及操作系统以外的、没有经过验证的任意代码。

具体漏洞细节会在下个月黑帽大会上发布:

留给英特尔和厂商发布新版驱动程序进行修复的时间已经不多,研究人员会在下月黑帽大会上发布调查结果。

因此目前只知道这些漏洞会带来极其深远的影响,但是漏洞如何利用以及漏洞的利用难度等还需要继续等待。

目前外界最担心的莫过于远程利用漏洞了,实际上这些漏洞绝大部分都需要攻击者接触到设备或者进入内网。

但是英特尔也承认如果攻击者拥有更高权限那么可以远程代码执行,这个安全威胁程度瞬间就提升了好几倍。

Free-Abc智能

Free-Abc智能